Rețea privată virtuală

O rețea privată virtuală (din engleză: virtual private network, prescurtat VPN) extinde o rețea privată peste o rețea publică, precum internetul. Permite unui calculator sau unui dispozitiv ce poate fi conectat la rețea să trimită și să primească date peste rețele publice sau comune ca și cum ar fi conectat la rețeaua privată, beneficiind în același timp de funcționalitatea, securitatea și politicile rețelei publice.[1]

Mesajele din traficul de tip VPN pot fi transmise prin intermediul infrastructurii unei rețele publice de date (ex: Internet) folosind protocoalele standard, sau prin intermediul unei rețele private a furnizorului de servicii Internet (ISP), pusă la dispoziție publicului.

Aceste tipuri de conexiuni oferă o alternativă cu cost redus, în comparație cu rețelele dedicate de tip WAN private, oferind posibilitatea de conectare a comutatoarelor de telecomunicații la rețeaua internă a unei companii prin cablu, xDSL, sau dial-up. Conexiunile VPN sunt ușor de implementat peste infrastructurile publice existente, și oferă o alternativă în comparație cu rețelele dedicate private cum ar fi cele de tip Frame Relay sau ATM, care în general sunt mai scumpe.

Rețelele VPN oferă mai multe avantaje: prețuri redus pentru implementare / funcționare / administrare / întreținere, securitate informațională sporită (aproape ca la rețelele private propriu-zise, tradiționale), scalabilitate, acces simplificat și, în sfârșit, compatibilitate cu rețelele publice de mare viteză.

Arhitectura VPN

[modificare | modificare sursă]

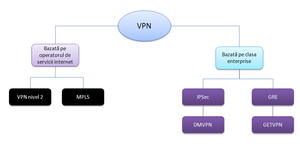

Pentru cei ce doresc să stabilească o conexiune VPN, sunt disponibile mai multe metode (bazate pe nivelele 2 și 3 din Modelul OSI), împreună cu tehnologiile respective. Rețeaua VPN poate fi stabilită și administrată la sediul clientului, sau și de către furnizorul de servicii de telecomunicații. De asemenea, pentru a satisface cerințe speciale, există și posibilitatea de a combina mai multe din aceste metode între ele. De asemenea, este posibil să conectați un computer separat la rețeaua virtuală.[2]

Tipuri de VPN

[modificare | modificare sursă]Există trei mari categorii de VPN: acces la distanță, intranet de la site la site și extranet de la site la site. În timp ce utilizatorii individuali interacționează cel mai frecvent cu VPN prin acces la distanță, companiile folosesc în general VPN-urile de la site la site.

VPN-urile sigure folosesc protocoale de tunelare criptate. Acestea sunt protocoale criptice (codificate) care asigură confidențialitatea (blocând intrușii), autenticitatea expeditorului și integritatea mesajelor. Dacă sunt alese, implementate și utilizate în mod corespunzător, astfel de tehnici pot asigura comunicații sigure chiar în cadrul unei rețele nefiabile. Deoarece o astfel de alegere, implementare și folosire nu sunt sarcini simple, există pe piață multe scheme VPN nefiabile (nesatisfăcătoare). Tehnologiile VPN sigure pot fi de asemenea utilizate pentru a crește securitatea în infrastructura rețelelor.

Exemple de protocoale VPN sigure (fiabile):

- IP security (IPsec) - folosit pe IPv4, și parțial obligatoriu pe IPv6.

- Secure Sockets Layer / Transport Layer Security (SSL/TLS) - folosit ori pentru întreaga rețea, precum în proiectul OpenVPN, ori pentru securizarea unui proxy web. A fost construită de companii precum Aventail și Juniper care asigură accesul distant la capabilitățile VPN.

- Point-to-Point Tunneling Protocol (PPTP), creat de un grup de companii, printre care și Microsoft.

- Layer 2 Tunneling Protocol (L2TP), creat prin cooperarea între Microsoft și Cisco.

- Layer 2 Tunneling Protocol, version 3 (L2TPv3), lansat recent.

- VPN-Q

- Multi Path Virtual Private Network (MPVPN). MPVPN este marcă înregistrată a companiei Ragula Systems Development Company. Vezi Trademark Applications and Registrations Retrieval (TARR).

Pe piață există companii care asigură administrarea serverului VPN, serviciu oferit clienților lor dacă nu doresc să facă acest lucru ei înșiși. VPN-urile fiabile nu folosesc tunelele criptografice, în schimb se bazează pe securitatea unui singur distribuitor al rețelei care va asigura un trafic protejat.

- Multi-Protocol Label Switching (MPLS) este adesea folosit pentru construirea unui VPN fiabil.

- Layer 2 Forwarding (L2F), proiectat de Cisco.

Mecanisme de securitate

[modificare | modificare sursă]VPN-urile nu pot anonimiza complet conexiunile, însă pot crește intimitatea și securitatea.[3] Pentru a preveni dezvăluirea informației private, VPN-urile permit în mod uzual doar accesul utilizatorilor autentificați și folosesc tehnici de criptare.

Tunelare

[modificare | modificare sursă]Tunelarea reprezintă transmiterea datelor în cadrul unei rețele publice astfel încât aceasta să nu „înțeleagă” faptul că transmiterea (transportul de informații) e parte a unei rețele private. Este realizată prin încapsularea datelor apartenente rețelei private și crearea unui protocol care să nu permită accesul nimănui la acestea. Tunelarea permite folosirea rețelelor publice (Internet), văzute astfel ca „rețele private” sau aproape private.

Dialogurile de securitate VPN

[modificare | modificare sursă]Cel mai important aspect al soluției oferite de VPN este securitatea transmisiilor. O rețea VPN, prin natura sa, trebuie să se ocupe cu, și să rezolve toate tipurile de amenințări ale siguranței, oferind și servicii de securitate în domeniul autentificării (controlului accesului).

Generic Router Encapsulation

[modificare | modificare sursă]

Generic Router Encapsulation (GRE) reprezintă o metodă de dirijare a pachetelor IP care sunt nerutabile. De asemenea se poate folosi și pentru rutarea pachetelor multicast peste rețele incompatibile. GRE poate ruta pachete non-IP (cum ar fi AppleTalk, Internetwork Packet Exchange sau IPX) peste rețele IP.

Descrierea imaginii „Encapsulare generică”

- Tuneluri IPSec peste rețeaua operatorului de telecomunicații. Această configurare reprezintă o conexiune sigură de încredere.

- MPLS VPN. Atunci când pachetele de date intră în rețeaua operatorului de telecomunicații, li se atribuie etichete, unde ele sunt apoi rutate conform instrucțiunilor de expediere.

Mecanismul de autentificare

[modificare | modificare sursă]- Articol principal: Autentificare

Acesta este procesul prin care se verifică identitatea utilizatorului (sau a sistemului utilizator). Există multe tipuri de mecanisme de autentificare, dar cele mai multe folosesc unul din următoarele moduri de abordare:

- ceva ce știi (ex.: nume utilizator, parolă, PIN),

- ceva ce ai (ex.: Smartcard, o card key),

- ceva ce ești (ex.: amprentă, un pattern al retinei, un pattern al iris-ului, configurație manuală, etc).

Autentificarea „slabă” folosește doar una din categoriile de mai sus, iar cele „puternice” presupun combinarea a cel puțin două din categoriile prezentate mai sus. Cu toate acestea nu există o metodă absolut sigură de protecție a siguranței.

VPN este o modalitate eficientă din punct de vedere al costurilor pentru ca diferite companii să poată asigura accesul la rețeaua companiei pentru angajații și colaboratorii aflați la distanță de sediul central, și pentru a permite confidențialitatea datelor schimbate între punctele de lucru aflate la distanță.

De obicei, între calculatorul client al utilizatorului/angajatului, aflat la depărtare, și rețeaua la care acesta este conectat pentru a accesa resursele informaționale ale companiei, există un firewall. Programul client (sau sistemul client) al utilizatorului poate stabili o comunicare cu firewall-ul, prin care va putea trasmite informații de autentificare către un serviciu specializat. Astfel, o persoană cunoscută, utilizând uneori numai dispozitive cunoscute, poate obține privilegiile de securitate care îi permit accesul la resursele companiei, blocate pentru ceilalți utilizatori din Internet.

Multe din programele client ale unei rețele VPN pot fi configurate in așa fel încât, pe toată durata unei conexiuni VPN active, ele să ceară trecerea întregului trafic IP printr-un așa-numit tunel, sporind astfel siguranța conexiunii. Din perspectiva utilizatorului, acest lucru înseamnă că atâta vreme cât conexiunea VPN e activă, accesul din afara rețelei sigure va trebui să treacă prin același firewall, ca și cum utilizatorul ar fi conectat în interiorul rețelei sigure. Acest fapt reduce riscul unei accesări din partea unui atacator. O astfel de securizare e importantă deoarece alte calculatoare conectate local la rețeaua clientului pot fi nefiabile sau fiabile doar parțial. Chiar și o rețea restrânsă protejată de un firewall, având mai mulți clienți conectați simultan fiecare la câte un VPN, va putea astfel asigura protejarea datelor, chiar dacă rețeaua locală este infectată de viruși.

Dacă, pentru a se conecta la rețeaua companiei, angajații trebuie să folosească un program client VPN dintr-un punct de acces Wi-Fi într-un loc public, această securizare devine și mai importantă.

Caracteristici ale aplicației

[modificare | modificare sursă]Un VPN bine proiectat poate oferi beneficii considerabile pentru o organizație. Acesta poate:

- Extinde conectivitatea geografică.

- Îmbunătăți securitatea liniilor necriptate.

- Reduce costurile operaționale, în comparație cu o rețea tradițională de tip WAN.

- Reduce timpul de tranzit și costurile de transport al datelor pentru utilizatorii aflați la distanță.

- Simplifica topologia rețelei în anumite cazuri.

- Oferi oportunitățile unei rețele globale.

- Oferi compatibilitate cu rețelele de mare viteză de tip broadband.

- Oferi un return on investment (ROI) mai rapid decât liniile tradiționale WAN, fie proprietare sau închiriate.

- Prezenta o scalabilitate sporită, când este folosit în cadrul unei infrastructuri cu cheie publică.

Având în vedere faptul că VPN-urile sunt extinderi ale rețelei centrale (de bază), există unele implicații de securitate care trebuiesc luate în considerare cu multă atenție:

- Securitatea pe partea clientului trebuie să fie întărită. Acest procedeu poartă numele de Central Client Administration sau Security Policy Enforcement. Adeseori companiile cer angajaților care doresc să folosească VPN-ul în afara serviciului să își instaleze în prealabil un firewall oficial. Unele organizații care gestionează date importante, precum sunt cele din domeniul sănătății, au grijă ca angajații să dispună de două conexiuni WAN separate: una pentru gestionarea datelor sensibile, și a doua pentru alte interese.

- Accesul la rețeaua țintă poate fi limitat.

- Politicile de jurnalizare trebuie evaluate din nou și în cele mai multe cazuri revizuite.

O singură scurgere de informații nedorită poate duce la compromiterea securității unei rețele. În cazul în care un individ sau o companie are obligații legale privind protejarea datelor confidențiale, pot rezulta probleme legale chiar cu răspundere penală. Servesc ca exemple reglementările HIPAA adoptate în SUA în domeniul sănătății, precum și reglementările pe plan general ale UE.

Referințe

[modificare | modificare sursă]- ^ Mason, Andrew G. (). Cisco Secure Virtual Private Network. Cisco Press. p. 7.

- ^ „Structura VPN și de ce este posibil ca serverul proxy să nu funcționeze”. Arhivat din original la .

- ^ „I am Anonymous When I Use a VPN”. goldenfrog.com. Golden Frog. Arhivat din original la . Accesat în .

Bibliografie

[modificare | modificare sursă]- Doherty, Jim: Cisco networking simplified / Jim Doherty, Neil Anderson, Paul Della Maggiora. -- 2nd ed., ISBN 978-1-58720-199-8

Legături externe

[modificare | modificare sursă]- Virtual Private Network Consortium - trade association for VPN vendors Arhivat în , la Wayback Machine.

- RFC 2764 - A Framework for IP Based Virtual Private Networks

Vezi și

[modificare | modificare sursă]

| |||||||||||||||||